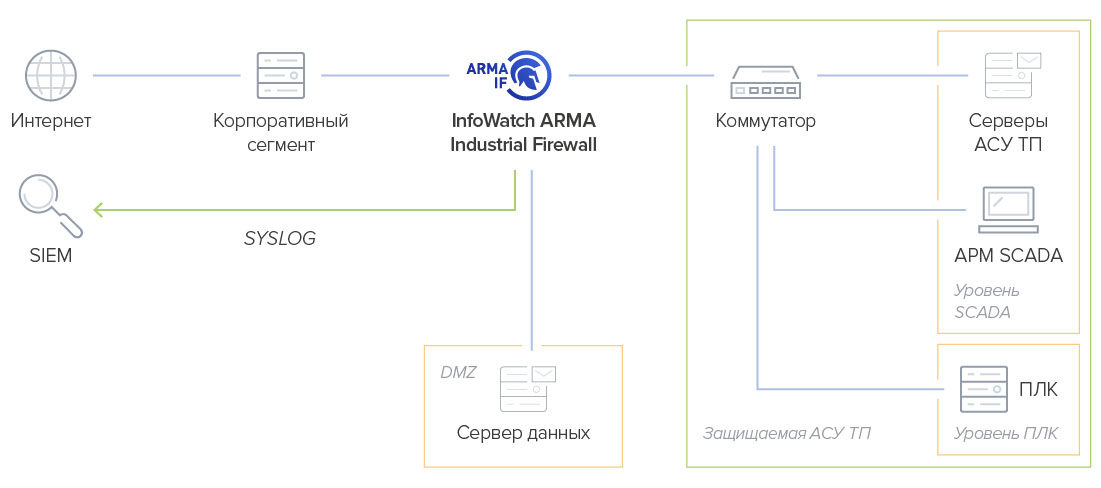

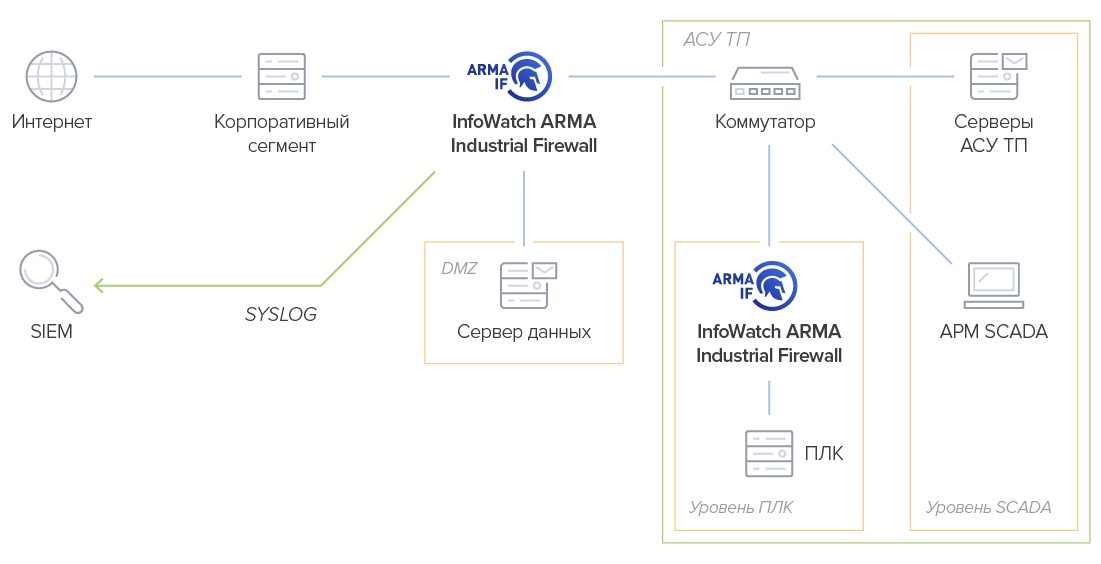

Помимо функции межсетевого экранирования, обладает встроенной системой обнаружения вторжений с базой решающих правил СОВ для АСУ ТП и ГОСТ-VPN.

Сертификат ФСТЭК России по 4 уровню доверия. Соответствует требованиям ФСТЭК России к межсетевым экранам типа «Д» 4 класса защиты (ИТ.МЭ.Д4.ПЗ), а так же к СОВ 4 класса защиты (ИТ.СОВ.С4.ПЗ).

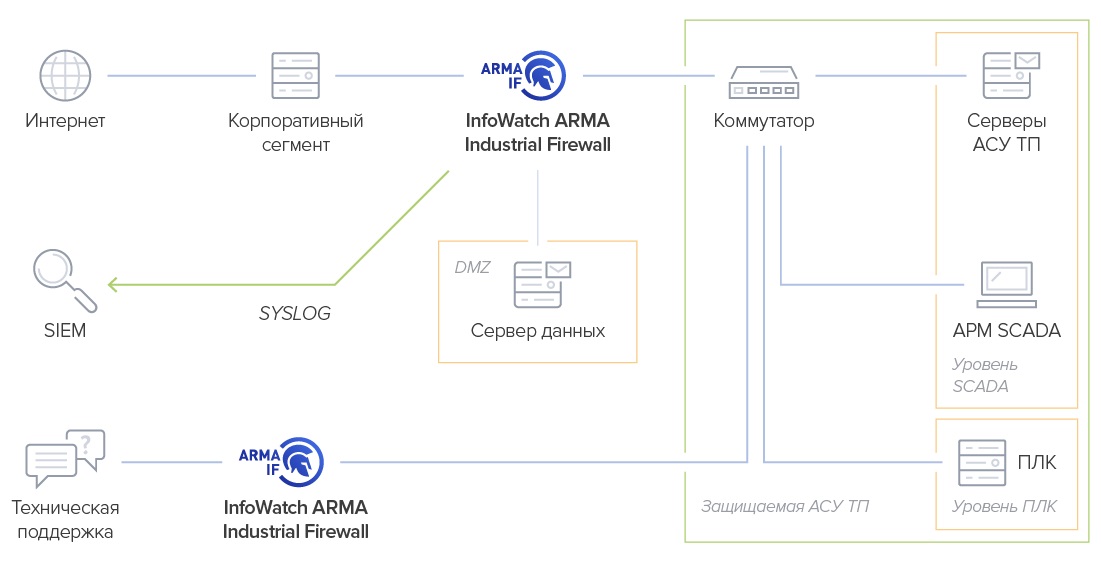

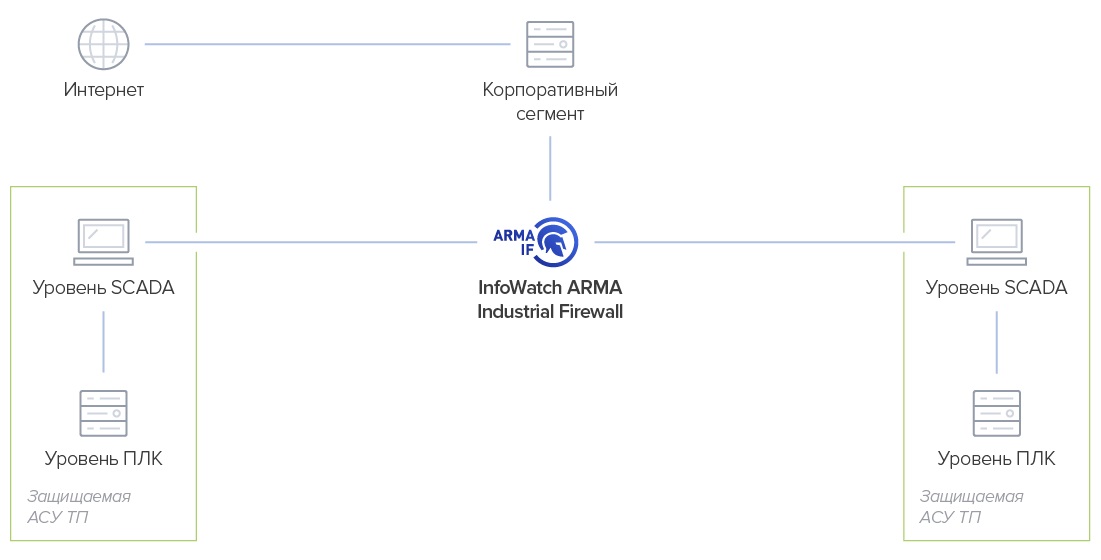

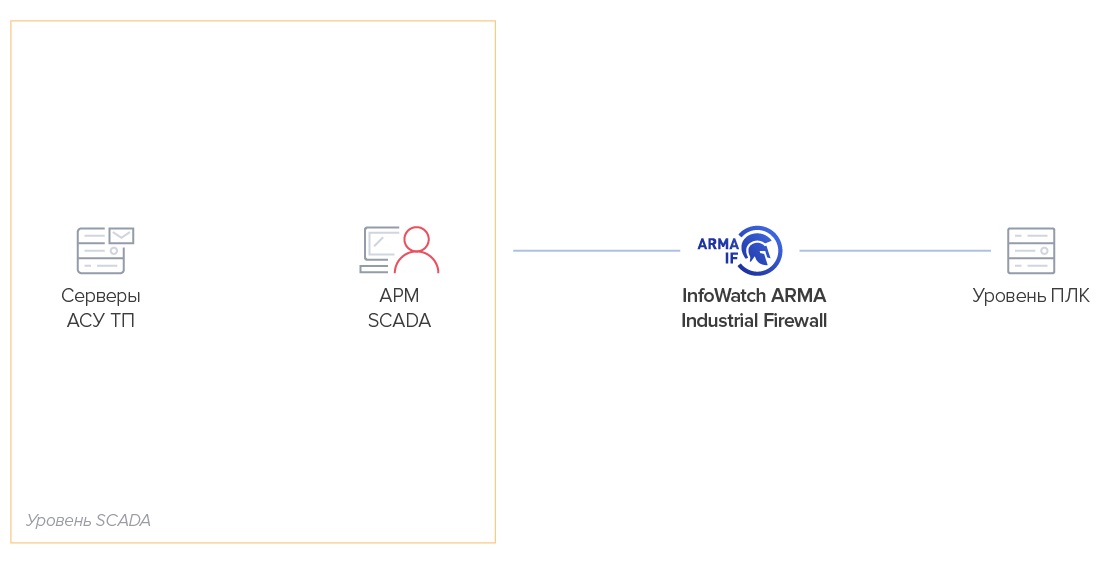

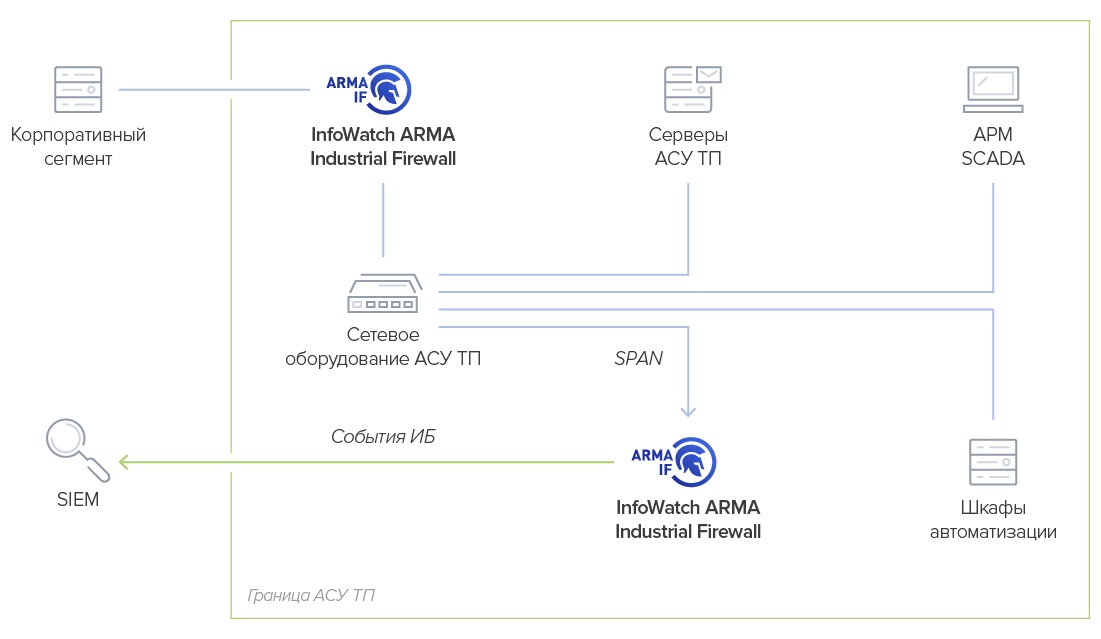

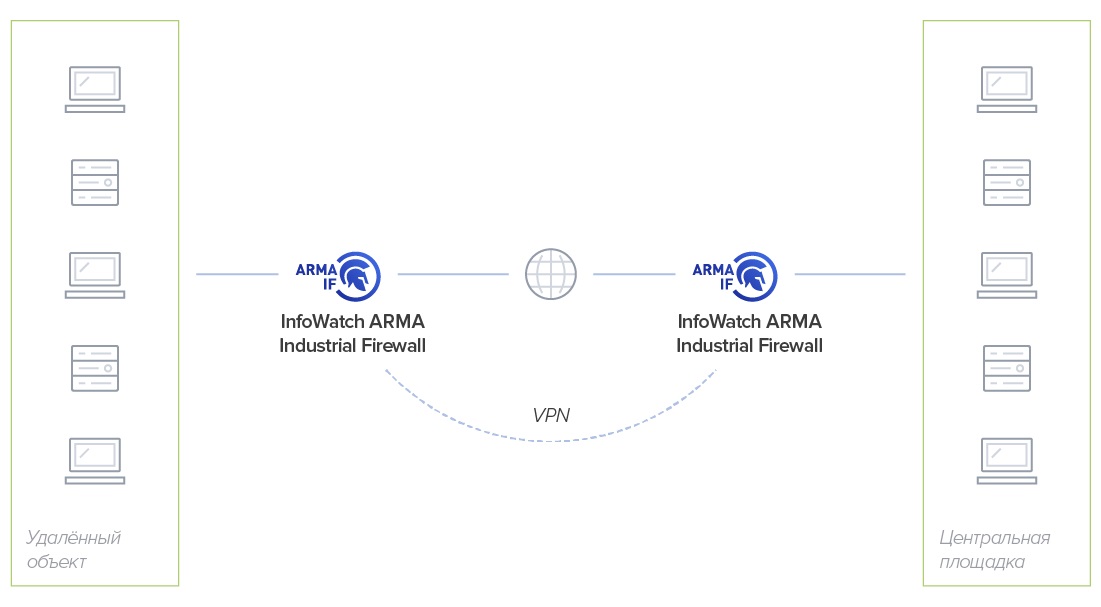

Защищает сети в смешанных средах, благодаря конфигурации active-passive, фильтрации пакетов промышленных протоколов по полям до уровня команд, и организации безопасного удаленного подключения.