Исследование: более 4 000 устройств АСУ ТП уязвимы для удаленных атак

Об исследовании

По причине доступности элементов АСУ ТП из сети Интернет у промышленных предприятий возрастают риски быть атакованными. Так как массовые атаки происходят ежедневно, любая доступная система становится целью для постоянных попыток взлома. И если такая система будет иметь уязвимости, киберпреступники смогут получить к ней неограниченный доступ, а в ряде случаев ― к сети предприятия, включая SCADA и другие критически важные компоненты АСУ ТП.

Эксперты InfoWatch ARMA провели исследование доступных из сети Интернет АСУ ТП и обнаружили 4 245 таких устройств, уязвимых для удаленных атак. Из них 2000 – это открытое коммутационное оборудование АСУ ТП, на 500 не настроена авторизация, а более 700 имеют критические уязвимости.

Выявленные уязвимости систем позволяют сделать вывод, что с высокой вероятностью в ходе подготовленной кибератаки они станут источником проникновения и получения контроля над промышленной сетью.

Оборудование найденных производителей часто используется в критической информационной инфраструктуре (КИИ). Эксперты InfoWatch ARMA сотрудничают с Национальным координационным центром по компьютерным инцидентам (НКЦИ), что позволило оповестить все субъекты КИИ о результатах исследования и устранить актуальные на момент исследования уязвимости. Однако ситуация меняется постоянно, и субъектам КИИ следует следить за устройствами, имеющими выход в сеть. Каждое предприятие может обратиться за услугой по аудиту доступных из сети Интернет устройств или консультацией по самостоятельной проверке и устранению уязвимостей. Для самопроверки эксперты InfoWatch ARMA разработали отдельную Инструкцию.

Как проводили исследование?

В качестве основного инструмента были использованы поисковые системы Shodan, Censys и Google. Принимая во внимание бизнес-риски, такие, как утечки и нанесение ущерба промышленным предприятиям, исследование проводилось только пассивным методом через доступную в поисковых системах информацию. Это может влиять на точность результатов, особенно в части выявления «ловушек» (honeypot).

Подробная аналитика по киберугрозам и рекомендации по обеспечению кибербезопасности АСУ ТП ― в материале от экспертов InfoWatch ARMA.

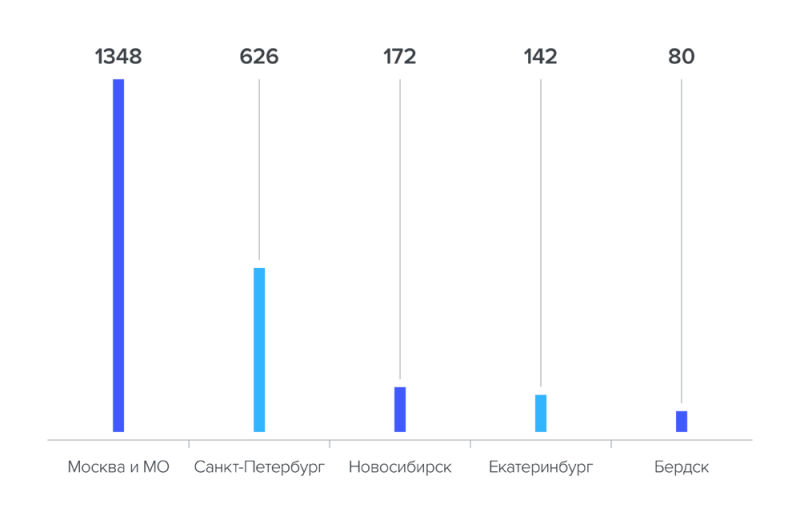

География: 1/2 доступных для кибератак промышленных устройств расположены в столичных регионах

Больше всего устройств, местоположение которых возможно определить, используются на предприятиях в Москве и Московской области – 1348 устройств, что составляет 32% из числа обнаруженных. На втором месте стоит Санкт-Петербург – 626 устройств, на которые приходится 15% из общего количества. Третье место занимает Новосибирск — 172 устройства, что составляет 4%.

Рисунок 1. Города РФ с количеством доступных из сети Интернет АСУ ТП, шт.

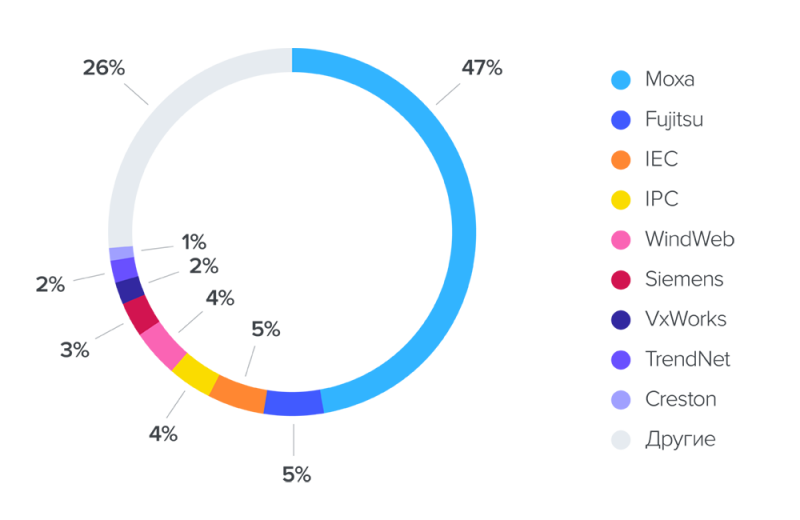

Более 40% из обнаруженных устройств являются сетевым оборудованием.

Рисунок 2. Распределение оборудования по вендорам, в %

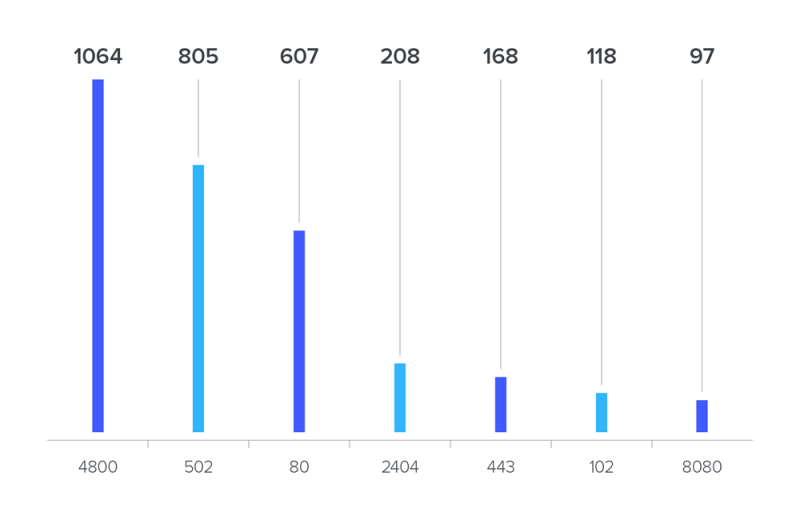

Рисунок 3. Самые распространенные открытые порты из найденного сетевого оборудования, в шт.

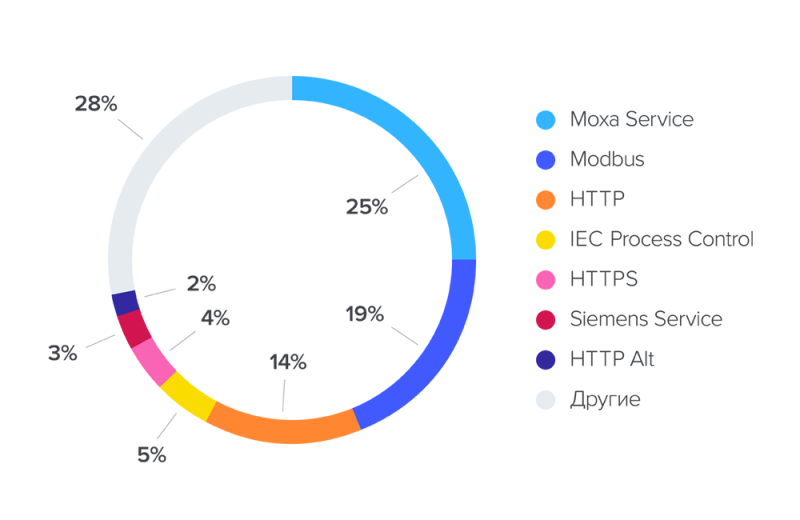

Промышленные протоколы – прямой путь к получению контроля над АСУ ТП

Значительная часть сервисов, к которым можно получить доступ, имеют сетевые сервисы для обработки промышленных протоколов.

Рисунок 4. Распределение проприетарных протоколов по вендорам, количество в %

Используя известные уязвимости коммуникационных протоколов, можно осуществить подключение, проникнуть в технологическую сеть и устроить, например, DoS-атаки на оборудование. Возможности, которые этот путь открывает для киберпреступников, – остановка работы АСУ ТП, нарушение технологических процессов и даже аварии на промышленном объекте.

Через открытые веб-интерфейсы – к промышленным маршрутизаторам АСУ ТП

Исследование выявило массу устройств с различными уязвимостями высокой критичности, например, такие как RomPager устаревшей версии, которая была обнаружена на 40% найденных веб-сервисов. Уязвимость RomPager достаточно старая и даже нашумевшая, но с учетом длинного жизненного цикла АСУ ТП, до сих пор встречается. Как правило, RomPager по умолчанию применяется в прошивках роутеров Allegro, которые могут устанавливаться на уровне SCADA. При подключении к промышленному роутеру злоумышленник может в итоге получить контроль над промышленной сетью.

Доступ к устройствам АСУ ТП без аутентификации

Самым критичным для доступа извне может быть доступ к сетевым устройствам. Всего обнаружено 2296 устройств, из которых к 25% можно получить доступ из сети Интернет без аутентификации.

Рисунок 5. Количество сетевых устройств без аутентификации

Последствия для промышленных предприятий

Факт доступа к элементам промышленных систем автоматизации из сети Интернет – ситуация, которая должна классифицироваться как инцидент информационной безопасности, ведь наличие такого доступа является входом в сеть для злоумышленника. Его целью может быть либо получение прямой выгоды, например, установка майнеров криптовалют, либо получение выкупа (Colonial Pipeline). Хуже, если целью злоумышленника является выведение системы автоматизации из строя (Stuxnet, BlackEnergy и другие). В любом из этих случаев последует экономический ущерб для компании.

И пусть целью злоумышленников является не выведение системы из строя, а, например, установка шифровальщика, это все равно доставит достаточно проблем владельцу системы, как, например, это произошло с NotPetya. Учитывая современные угрозы, рост числа уязвимостей и распространение продаж уязвимостей нулевого дня, атака на доступные устройства АСУ ТП — это только вопрос времени.

Почему столько устройств АСУ ТП доступны из сети Интернет?

Существует несколько основных причин доступности промышленных систем из сетей общего пользования и наличия актуальных уязвимостей в них.

Человеческий фактор

Сам факт доступности систем из публичных сетей обычно проявляется вследствие чьей-либо ошибки или нежелания следовать регламентам: с помощью аудитов не раз выявлялись системы удаленного администрирования через Интернет, установка операторами систем модемов для развлечения во время работы или установка средств удаленного администрирования, противоречащих требованиям безопасности.

Отсутствие комплексных систем защиты

Средства защиты позволяют зафиксировать политику безопасности, которая должна быть выполнена человеком. Отсутствие таких средств зачастую позволяет злоумышленникам оставаться необнаруживаемыми и в итоге получать полный контроль над системой в случае доступа к ней.

Отсутствие системы управления информационной безопасностью

На многих предприятиях отсутствует выстроенная система управления информационной безопасностью (СУИБ). АСУ ТП модифицируются, эволюционируют, появляются и новые устройства, и уязвимости в них, а вот контроль за изменениями со стороны ИБ зачастую не осуществляется.

Как защитить АСУ ТП от возможного доступа извне

Во-первых, необходимо иметь инструменты для контроля инфраструктуры и проводить аудиты безопасности информации. Хорошим решением будет установка средств защиты, которые имеют функцию инвентаризации сетевых ресурсов. Периодические аудиты безопасности тоже могут быть решением, но с меньшей эффективностью.

Во-вторых, необходимо использовать программное обеспечение для блокировки устройств удаленного доступа на рабочих станциях. На промышленных объектах распространена ситуация, когда операторы используют USB-модемы для обеспечения собственного доступа в Интернет. Необходимо запретить использование подобных устройств и журналировать попытки.

В-третьих, необходимо настроить системы обнаружения вторжений на выявление обмена с внешними сетями связи. Разрозненные системы управления не позволяют эффективно управлять защитой информации и видеть актуальную информацию о происходящем в системе. Обязательно необходимо использовать средства централизованного управления, сбора событий и управления инцидентами.

И, наконец, необходимо иметь комплексную систему защиты информации, которая позволит предотвращать потенциальные атаки извне, даже при наличии у злоумышленников доступа в Сеть. Сегодня данные системы должны быть реализованы для многих объектов в соответствии с законом ФЗ-187 «О безопасности критической информационной инфраструктуры Российской Федерации».

«Эти рекомендации помогут выявить и предотвратить попытки несанкционированного доступа из сети Интернет, - комментирует Игорь Душа, технический директор InfoWatch ARMA. – Мы выявляем наиболее остро стоящие задачи специалистов по ИБ АСУ ТП и стараемся предоставить удобные инструменты для их решения. В частности, все перечисленные задачи можно выполнить при помощи комплекса решений InfoWatch ARMA».

На вебинаре 12 октября мы продолжили разговор об уязвимостях устройств АСУ ТП, доступных для удаленных кибератак, и способах защиты. Посмотрите видео и узнайте, как своевременный анализ защищенности позволяет обеспечить комплексную кибербезопасность АСУ ТП. Получить видео

Полное или частичное копирование материалов возможно только при указании ссылки на источник — сайт www.infowatch.ru или на страницу с исходной информацией.